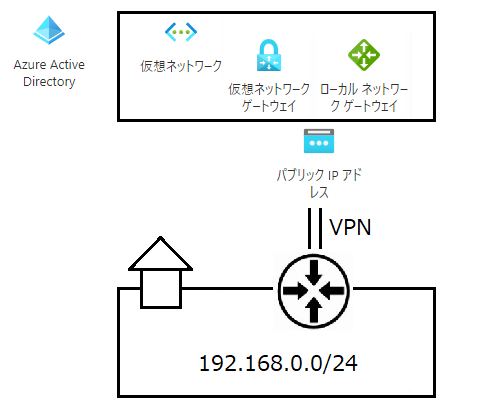

Autopilotの要件にある通りHybrid Azure AD Joined環境では、Autopilotする端末はオンプレADとインターネットに疎通可能である必要があります。このケースではオンプレミスADが場所に左右されますが、当方の環境ではAzureAD上にADがいることを想定して記載しております。

Hyper-V上などでローカルに検証用ADが存在し、LAN内で疎通可能な場合には考慮不要ですが、上記のような環境構成の場合には、参考にしていただければと存じます。なお、本対応はIPsecのVPN接続が可能なルータとグローバルIPが必要になります。

そのほかにも調べているとWindowsServerの機能でRRASを使ったS2S接続を実現している方もおられ、試してみたもののルーティングが煩雑なため、ルータの手法を取りました。要望があればRRASについても記載します。

用意するもの

グローバルIPアドレス(マンションで¥1000/月のオプション加入)

IPSecが利用可能なVPNルータ(メルカリでYamaha RTX1200を4000円で入手)

構成図

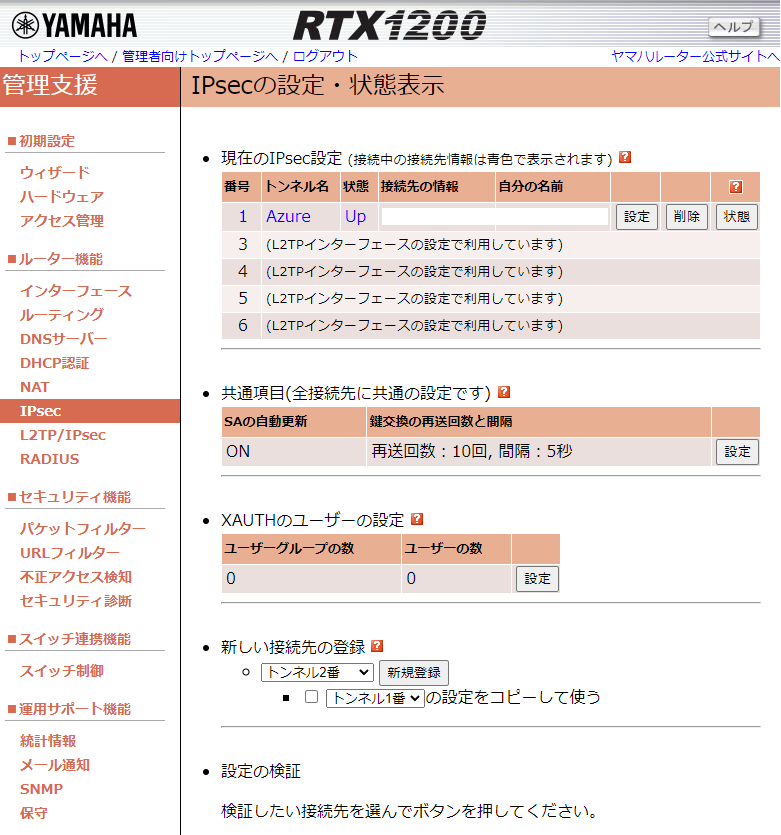

ルーター側の操作

初期設定やパケットフィルター、URLフィルター、不正アクセス検知については割愛します。が、よく分からないけど、このブログを見て試してみる。という方のために少々記載すると、RTX1200は初期セットアップウィザードがありますので、ウィザードに倣ってグローバルIPアドレスを設定してください。

そのあとで、IPsecの設定に以下の設定を流せば基本的な準備は完了です。

※「保守」画面で「コマンドの入力」をクリックするとポップアップが上がってきますので、以下コマンドのIPアドレスを修正したテキストをコピペし「実行」で反映されます。

tunnel select 1 description tunnel Azure ipsec tunnel 1 ipsec sa policy 1 1 esp aes256-cbc sha256-hmac anti-replay-check=off ipsec ike version 1 2 ipsec ike duration child-sa 1 27000 ipsec ike duration ike-sa 1 28800 ipsec ike encryption 1 aes256-cbc ipsec ike group 1 modp1024 ipsec ike hash 1 sha256 ipsec ike keepalive log 1 off ipsec ike keepalive use 1 on rfc4306 ipsec ike local address 1 192.168.0.1←LANのルータIPを記載 ipsec ike local id 1 192.168.0.1←LANのルータIPを記載 ipsec ike local name 1 XX.XX.XX.XX ipv4-addr←Xには自宅のグローバルIP ipsec ike nat-traversal 1 on ipsec ike backward-compatibility 1 2 ipsec ike message-id-control 1 on ipsec ike pre-shared-key 1 text XXXXX←PSKのパスワードを記載 ipsec ike remote address 1 XX.XX.XX.XX←AzureのパブリックIPを記載 ipsec ike remote id 1 10.0.254.1←Azureのゲートウェイアドレスを記載 ipsec ike remote name 1 XX.XX.XX.XX ipv4-addr←AzureのパブリックIPを記載 tunnel enable 1

上記によりS2S接続をする準備は完了しますが、セットアップウィザードに倣って設定するとYAMAHAルーターはパケットフィルターも自動的にある程度設定してくれるため、ドメイン参加に必要なポートも閉じてしまうようです。そのためLAN側のポートにかけられるパケットフィルターで135と445のポートはrejectからpassに変更しておきましょう。

私の家ではポート1をLAN、ポート2をWANにしています。LAN側になるポート1は自宅内のネットワークなので、ほとんど制限をかけていません。が大丈夫(だと思う)。

最後にルーティングのペインからAzureのトンネル向けに静的ルートを書いてあげればOKです。

Azure側の操作

Azure側の設定では大きく4つの作業が必要で、2個目の作業は作成処理に1時間程度かかりますので、暇なときに作成して放置することをお勧めします。

1.仮想ネットワークにゲートウェイサブネットを作成

2.仮想ネットワークゲートウェイの作成

3.ローカルネットワークゲートウェイの作成

4.接続の作成

1.仮想ネットワークにゲートウェイサブネットを作成

仮想ネットワークはVMがいるのであれば、必然的に存在しているかと思いますので、接続したいVMがいる仮想ネットワークを選択してサブネットのペインを開きます。

本環境では作成済みのためクリックできませんが、このページでゲートウェイサブネットを作成します。作成するゲートウェイサブネットは第3オクテットの数字を254にしていますが、これは個人的な好みです。

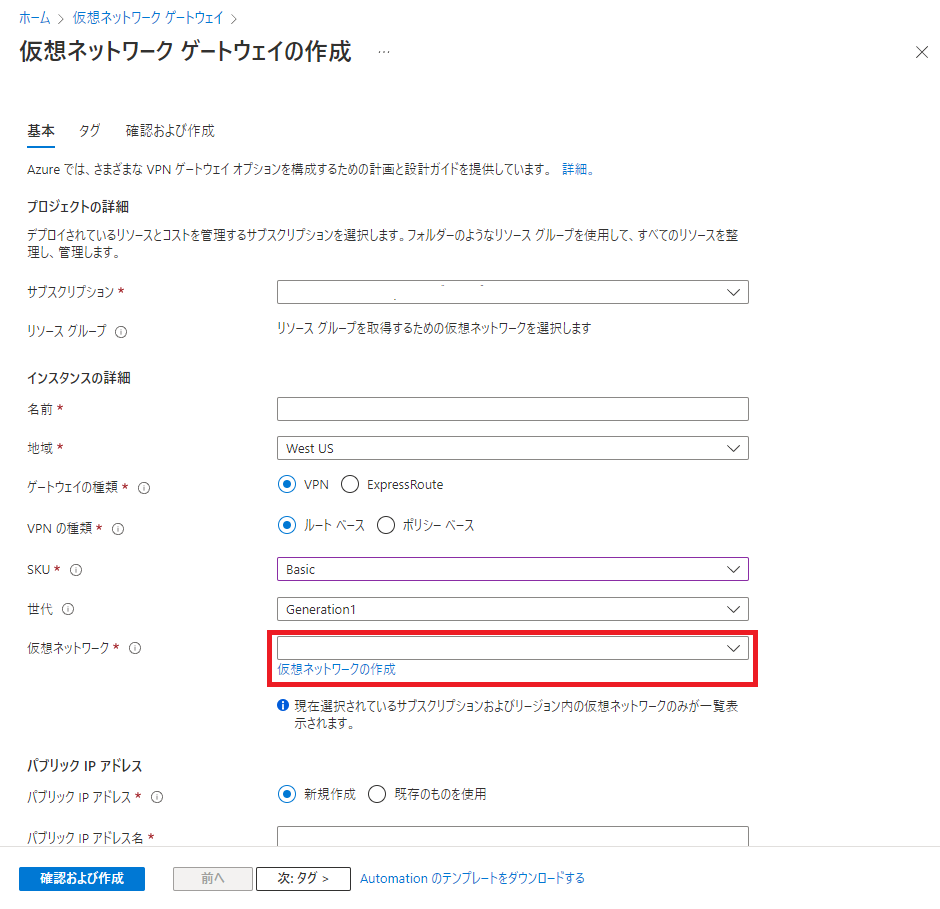

2.仮想ネットワークゲートウェイの作成

VPN接続するためのオブジェクトを作成します。基本的にはデフォルトで構いませんが、料金に関係するため私はBasicを利用しています。また、下図の赤枠には作成した仮想ネットワークのゲートウェイサブネットを指定します。

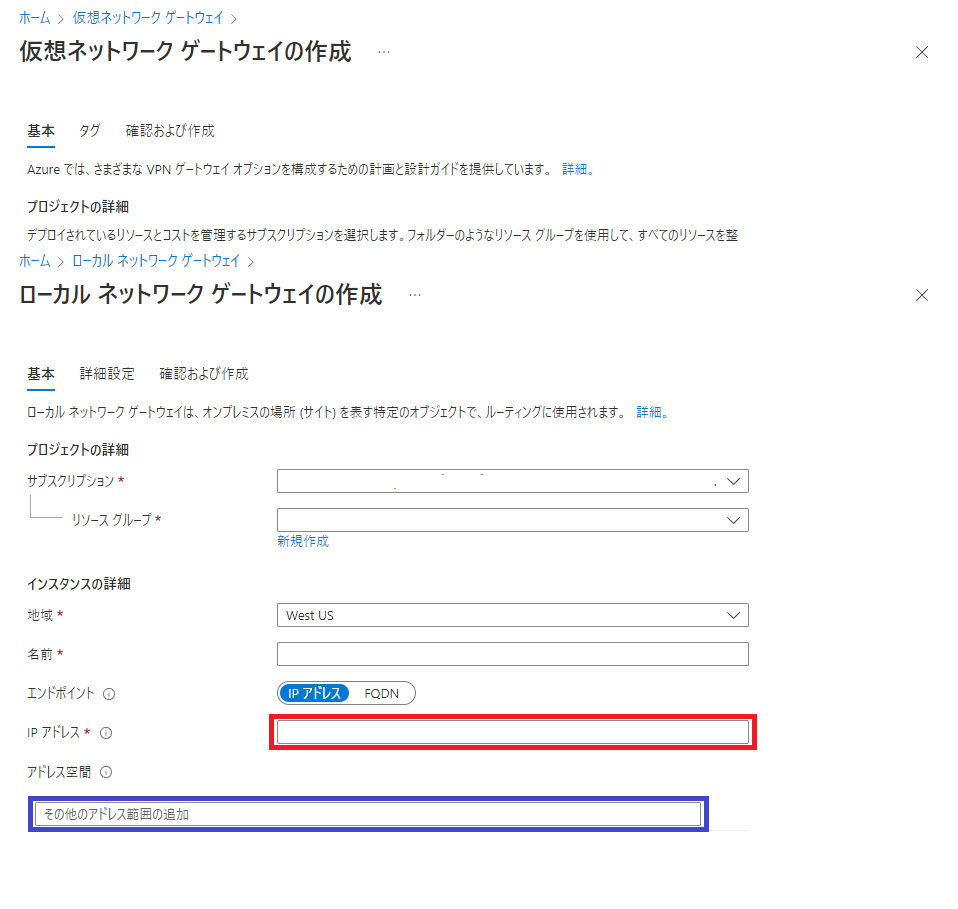

3.ローカルネットワークゲートウェイの作成

利用するローカルネットワークゲートウェイは自宅のIPアドレスを指定する設定です。下図の赤枠には自宅のグローバルIPを記載します。青枠のアドレス空間にはルータが動作しているアドレス空間を記載します。一般的なものだと192.168.0.0/24などです。アドレス空間は自分のPCでipconfig /allなどで確認してください。上記が分からない人は、まずTCP/IPを勉強しましょう。

4.接続の作成

先ほど作成したローカルネットワークゲートウェイの画面から「接続」を作成します。英語表記だとConnectionとかなってます。

接続の種類はサイト対サイトを選択することでS2Sを実現します。その他項目については、前の手順で作成したものを選択してください。共有キーはルータ側でも設定する鍵のことで、任意の文字列で大丈夫です。が、当然この設定とルータの設定は同じものを記載する必要があります。

接続が完了するとAzure画面で「状態」が接続になります。

接続状態になりpingが通るようになれば成功です(VM側のFirewall設定によっては疎通できません)。あとはDNSサフィックスを付けたければ、RTX1200のDHCP設定で配布することもできますし、DNSサーバのアドレス配布も同様です。

数千円で勉強になるので、お時間あれば試してみてください。